Способы устранения баннеров-блокираторов Windows

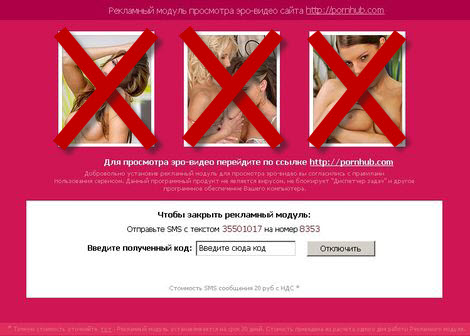

Проблемы возникающие при получении на свой компьютер различных программ-вымогателей в виде баннеров-блокираторов, не являются чем то новым и неожиданным. Известны такие, совсем уж не честные способы отъема «кровных» у интернет-жителей, довольно давно. Баннеры — блокираторы со временем видоизменяются, камуфлируются под различные, вроде бы совсем безобидные и порой даже очень нужные, на взгляд неискушенного пользователя, программы.

В отношении баннеров-блокеров нарушающих работу системы, описано не мало методик избавления от заразы, но в основном затронуты простейшие и не глубоко окопавшиеся программы-вымогатели, не блокирующие в полном объеме работу операционной системы, то есть позволяющие выполнять пользователю конкретные задачи после загрузки системы. Все чаще стали появляться вопросы относительно тех случаев, когда вирус полностью блокирует систему сразу после загрузки, оставляя активным лишь пределы окна баннера.

Получая такую бяку к себе на машину(компьютер), пользователь чаще всего впадает в ступор, и это понятно, как тут не запаниковать, блокируются все сервисы и службы, системные утилиты и диспетчер задач становятся недоступны. В понимании простого пользователя это полная жо… Банальной зачисткой темповых папок, истории и кеша браузера здесь не обойтись. Тем более правка реестра в таких случаях просто не доступна, даже при запуске через безопасный режим. Вот именно о том, как в таких случаях можно победить заразу, мы с вами и поговорим сегодня, рассмотрим некоторые способы эффективного устранения банеров-блокираторов системы.

И так, что делать когда вы заполучили совсем не желанный сюрприз в виде баннера с убедительным требованием отправить СМС или пополнить счет, обозначенного в сообщении, телефона?

Способ 1 (копаем глубоко)

У вас тяжелый случай, проводник, меню «Пуск» и диспетчер задач полностью недоступны. Онлайн-сервисы типа Dr.Web бессильны.

Первым делом надо успокоится и не мельтешить, вся эта бяка создавалась людьми, а значит и удалить ее под силу каждому человеку, нужно лишь немного терпения.

Теперь по пунктам и без лишней лирики:

Главное: Не спешите переустанавливать Windows!

- Ни в коем случае не отправляйте смс и не пополняйте счет телефона злыдня.

- При загрузке Windows смело жмете F8 или F5, чаще эти клавиши выводят окно выбора вариантов загрузки — смотрите подсказку или инструкцию.

- Выбираете Безопасный режим с поддержкой командной строки( когда простой безопасный режим не помогает)

- Когда загрузитесь жмете три заветных клавиши: Alt+Ctr+Del, вызывая тем самым диспетчер задач.

- В диспетчере делаем следующее: Файл — Новая задача(Выполнить).

- В открывшимся окошке пишите: regedit (Добрались до редактора реестра, облегченно вздохнули…)

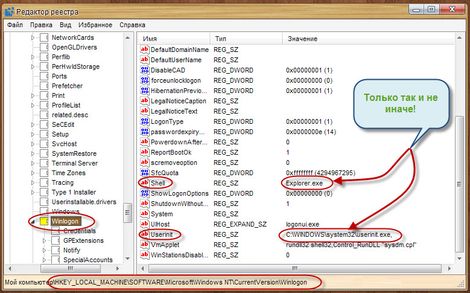

- Идем по ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

- В правом окне находим параметр Shell, у него должно быть значение explorer.exe и ничего другого.

- А у вас там (скорее всего) в довесок и прописан путь к зараженному файлу. Стираете все лишнее, предварительно записав куда-нибудь путь до заразы, должно остаться только explorer.exe

- Находите параметр userinit, у которого должно быть значение C:\Windows\System32\userinit.exe (удаляем там всё лишнее), не забываем записать на бумажке путь до вражины.

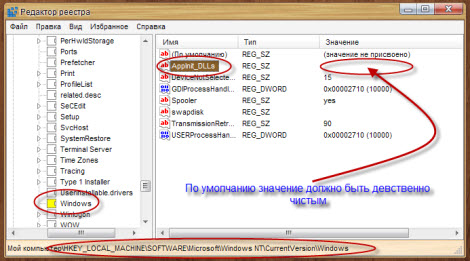

- Далее необходимо проверить раздел HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows параметр «AppInit_DLLs» по умолчанию значение должно быть пустым, а значит при наличии какой бы то нибыло записи следует зачистить.

- Постучав по дереву, помолясь или произнеся заклинание, перезагружаете ваш многострадальный компьютер и подхихикивая радуетесь воскрешению, от баннера не должно остаться и следа.

- После перезагрузки зачищаете нечисть по заблаговременно записанным вами на бумажке путям, удаляете заразный файл без сомнений, не забыв почистить и корзину.

После всех проделанных манипуляций с реестром, чтобы окончательно покончить с заразой рекомендую проделать следующее:

Прибить (полностью удалить) на всех разделах HDD:

RECYCLER

System Volume Information

Удалить из каталогов:

C:\WINDOWS\Temp

C:\WINDOWS\system32\config\systemprofile\LocalSettings\Temp & Temporary Internet Files

C:\Documents adns Settings\%name%\LocalSettings\Temp & Temporary Internet Files

Проверить корень каталога на подозрительные файлы:

C:\Documents adns Settings\%name%\ApplicationData

C:\WINDOWS\system32\config\systemprofile\LocalSettings\Temp & Temporary Internet Files

C:\Documents adns Settings\%name%\ApplicationData\StartMenu\Programs\Startup

или

C:\Documents adns Settings\%name%\ApplicationData\Главное меню\Программы\Автозагрузка

Таким вот не очень простым (просто вляпаться), но действенным способом вы всегда сможете избавиться от практически любого баннера-блокиратора или другой программы-вымогателя, поразившей вашу систему, особенно если другие методы оказались бессильны вам помочь.

Не плохо иметь под рукой один из Дисков скорой антивирусной помощи, о которых я детально расписывал в одной из предыдущих статей, хотя стоит признать, что чаще всего приходится копать в ручную.

Способ 2 (простейший)

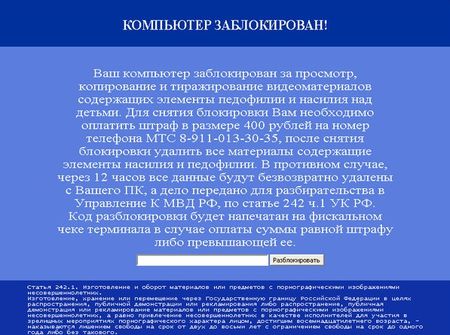

Метод устранения блокератора, о котором пойдет речь дальше, на самом деле прост до смешного, но походит только к определенным видам баннеров-вымогателей. Рассмотрим ситуевину когда вы зацепили на свой компьютер вредоносную программу(попросту вирус) Trojan.Winlock.5293, блокирующий систему банером с требованием пополнить счет абонента МТС на номер телефона: +7987071641

Кода разблокировки вы не найдете, так как его просто не существует. Как правило, троянские программы этого типа не предполагают разблокировки (реакция на ввод верного кода разблокировки вообще отсутствует в коде вредоносной программы), но это не конец, лечение системы возможно и заложено, как ни странно в самом блокираторе. Что это ошибка злоумышленников или элементарный стеб, не знаю, главное решение проблемы существует и оно на поверхности.

А теперь, внимательно посмотрите на скрин баннера-зловреды! Если у вас при загрузке системы всплывает такая же болячка, просто в тексте сообщения баннера отыщите слово: «являются„ и нажмите на него. Все! Блокировщик исчезнет с рабочего стола и на какое то время откроет доступ к диспетчеру задач, редактору реестра, и другим инструментам Windows. Не откладывая в долгий ящик, следует зачистить все следы пребывания вредоносной программы в системе. Действуете по накатанной, т.е чистите пользовательскую папку Temp и удаляете исполняющую программу из автозагрузки. Расширение у программы-вредителя в большинстве случаев бывают следующего типа: .0xxxxxxxxxxxx.exe. Не забывайте копнуть в реестре на наличие сторонних записей (смотрим первый способ).

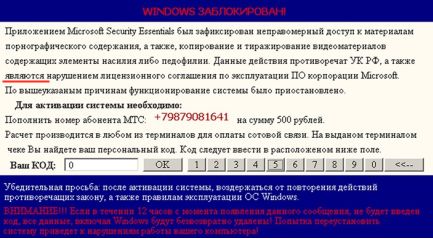

Способ 3 (восстановление системных файлов)

Давайте рассмотрим совсем уж сложный случай заражения, когда нет ни малейшей возможности загрузиться ни в одном из режимов. Ваша система блокируется вредоносной программой Trojan.Winlock.3278 , при загрузке вместо привычного рабочего стола всплывает страшный и ужасный бннер типа этого:

При заражении системы троянские программы такого типа извлекают из себя вредоносные файлы и подменяют ими системные файлы:

С:\Windows\System32\taskmgr.exe — диспетчер задач,

C:\Windows\System32\userinit.exe — файл, отвечающий за параметры загрузки Windows,

C:\Windows\System32\dllcache\taskmgr.exe — резервная копия диспетчера задач,

C:\Windows\System32\dllcache\userinit.exe — резервная копия загрузчика.

Оригинальные файлы в большинстве случаев удаляются из системы. Как правило, троянские программы этого типа не предполагают разблокировки (реакция на ввод верного кода разблокировки вообще отсутствует в коде вредоносной программы), однако есть исключения — в этом случае оригинальные файлы могут сохраняться в директории C:\Windows\System32 со случайным именем, зачастую это 22CC6C32.exe.

Затем две копии троянца размещаются в папке C:\Documents and Settings\All Users\Application Data\. Чаще всего, это два файла, один из которых называется userinit.exe, а второй 22CC6C32.exe (для Trojan.Winlock.3278 файлы userinit.exe и yyyy21.exe или lvFPZ9jtDNX.exe). Также троянец модифицирует ключ реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon, задавая в параметр Shell=“C:\Documents and Settings\All Users\Application Data\22CC6C32.exe».

Лечение:

Совсем плохо дело когда оригиналы файлов taskmgr.exe и userinit.exe удалены с компьютера. Для восстановления работоспособности системы необходимо выполнить следующие действия:

- С помощью любого исправного ПК создайте загрузочный USB-накопитель Dr.Web LiveUSB и скопируйте на него файлы userinit.exe и taskmgr.exe, соответствующие вашей ОС. Скачать их можно по ссылке: http://wiki.drweb.com/index.php/Системные_файлы

- Загрузите зараженный ПК с Dr.Web LiveUSB. Для загрузки с USB-Flash/USB-HDD необходимо при загрузке кoмпьютера выбрать в меню загрузки соответствующий носитель. Это можно сделать либо в BiOS, либо в меню Quick Boot /вызывается в момент инициализации BiOS, обычно по клавишам Esc, F11, F12, F8 — смотрите подсказку или инструкцию/. USB-Flash часто в Quick Boot спрятано в подменю HDD (загрузочная флешка воспринимается как загрузочный винт). Если есть несколько вариантов загрузки с флешки (USB-FDD, USB-ZipDrive, USB-HDD) — выбираем USB-HDD.

- Проверьте ПК на вирусы с помощью сканера Dr.Web.

Если сканер обнаружил вредоносные файлы, к ним необходимо применить действие Удалить. Если это были файлы userinit.exe и taskmgr.exe, с помощью Midnight Commander восстановите их с загрузочного USB-накопителя. Для этого скопируйте (клавиша F5) файлы userinit.exe и taskmgr.exe с USB-накопителя в папку: C/Windows/System32/.

Все! После всех треволнений и проделанных манипуляций, ваша система должна ожить. Хочу заметить, что вылечить систему можно не используя сканер Dr.Web, достаточно для начала восстановить системные файлы и в ручную выковырять заразу из пользовательской папки, а так же корня системы, тем более места расположения и примерные расширения вирусных файлов вам известны.

Смею тихо надеяться, что кому то да пригодятся способы расписанные в этой статье , если вы знаете другие методы борьбы с заразой такого рода, пишите в комментариях, так сказать делитесь опытом, пострадавшие оценят, тут уж точно “к бабке не ходи…”

Буду всем признателен, если поддержите проект — добавив блог в исключения AdBlock и поделитесь ссылкой на запись в своих соц-сетях:

У меня несколько другой способ борьбы с вирусами: как разблокировать windows с помощью второй windows или Dr.web.

Сергей, чем больше появится методов борьбы с программами — вымогателями, тем лучше. Можно рассматривать любой способ, лишь бы он был во благо и давал результаты.

Способ описанный у вас по своему хорош. Согласитесь, не у всех есть возможность подгрузить вторую Ось, да и антивирусные утилиты пребывают порой в блаженном неведении во время активности вирусов… Автоматом излечиться чаще не получается, всеравно приходится работать руками.

СПАСИБО ОГРОМНОЕ ТОЛЬКО ВАШ СОВЕТ ПОМОГ ВСЕ ЗАРАБОТАЛО!!!

СПАСИБО ОГРОМНОЕ, ЕСЛИ БЫ НЕ ВАШШ СОВЕТ НЕЗНАЮ ЧТО БЫ ДЕЛАЛ, НИ ОДИН ДРУГОЙ СПОСОБ НЕ ПОМОГАЛ!!! УРРРРРРРРААААААААА ВСЁ ЗАРАБОТАЛО!!!!!!!!

А для Windows7 подойдет?

Ольга

Конечно же подойдет и для семерки, главное чтобы вирус не блокировал загрузку в безопасном режиме. Если все же безопасный режим блокирован, можете воспользоваться любым загрузочным диском из предложенных Диски скорой антивирусной помощи или любым другим LiveCD

Для разблокировки можете использовать бесплатный сервис Deblocker на сайтах «Лаборатории Касперского» и «Доктор Веб».

помогите пожалуйста!!!!! просит банер денег на номер билайна 500 руб номер 9651895605

VASADA

Если вам не удалось удалить банер способом описанном в статье, а это бывает когда блокируется и загрузка в безопасном режиме, воспользуйтесь онлайн-сервисом разблокировщик Dr.Web от Trojan. Winlock, на нем вы можете подобрать код по номеру телефона или же по картинке банера вычислить заразу.

Если и там вам не помогут, найдите загрузочный диск LiveCD или флеху с соответствующей ОС и грузитесь с него, а дальше все по расписанному в статье.

Загрузившись с LiveCD можно сделать восстановление системы с помощью AVZ

Удали флэшь плеер и папку макромедиа в папках документс…

1- Установи в проге драйвер расширенного мониторинга.

2-выйди из программы и заново её запусти

3- включи в проге AVZguard

4- сделай обновление

5- сделай — файл — восстановление системы.

6- произведи проверку (отметить проверяемые диски, выбрать типы файлов (все), настроить параметры поиска, включить *выполнять лечение* (там выбрать — лечить -удалять) и нажать кнопку пуск)

7-перезагрузи комп

(опции проверки установи самостоятельно. в востановлении не ставь сброс настроек интернет соединения, иначе запаришься потом подключаться)

В общем вариантов тьма, главное не при каком раскладе не платите этим хитромудым и всем кто предлагает за бабосы устранить проблему

бло помогите))) у меня нельзя вызвать деспетчер задач(((

Не совсем понял, когда вы не можете вызвать диспетчер задач. Необходимо загружаться именно в Безопасный режим с поддержкой командной строки и уж затем с помощью клавиш : Alt+Ctr+Del подключать диспетчер. Если вам это не удалось(по ряду причин бывает и такое), советую воспользоваться онлайн-сервисом разблокировщик Dr.Web от Trojan. Winlock или же прибегнуть к способу описанному в предыдущем ответе на комментарии, то есть воспользоваться загрузочным диском LiveCD или флехой с соответствующей ОС, грузитесь с него, а дальше все по расписанному в статье. Ну и конечно же можете загрузившись с LiveCD сделать восстановление системы с помощью AVZ (антивирус Зайцева) помогает практически во всех случаях заражения.

Удачи!

Так же все перечисленое в норма, где может еще сидеть зараза?

Александр, здравствуйте.

В директории C:\Windows\System32 со случайным именем, зачастую это 22CC6C32.exe или что то в этом роде. Троянец подменяет собой системные файлы taskmgr.exe(диспетчер задач) и userinit.exe (файл, отвечающий за параметры загрузки Windows) , зачастую оригинальные файлы вообще удаляются из системы вирусом. Из этого следует вывод, эти файлы нужно воcстановить.

Скачать файлы соответствующие вашей ОС можно по ссылке: http://wiki.drweb.com/index.php/Системные_файлы

Ну а дальше по накатанной, с помощью любого LiveCD или LiveUSB восстановите системные файлы, скопируйте userinit.exe и taskmgr.exe в папку C/Windows/System32/.

Встречал, недавно, блокиратор который даже в безопасном режиме, не давал загрузить операционку, пришлось з флешки грузить, и сносить все после сохранения данных(

перезагрузила винду и все))) все нужное и так было на другой половине жесткого))) и никакого взрыва мозга)))

Огромное спасибо! Первый способ самый действенный и универсальный против, пожалуй, всех баннеров вымогателей.

XOMKA

Вам спасибо за отзыв!

Делал все как сказано… попал в редактор реестра… но там все как и должно быть… ничего не изменено. Пролез по всем указанным веткам и ничего лишнего не нашел… Второй способ не могу опробовать так как баннер не выпускает курсор за пределы панели ввода кода… что делать? 3 способ только остается?

Аналогично. По данным направлениям только пришлось зачистить HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows параметр «AppInit_DLLs», но заставка не «ушла». 4-й день уже сижу с баннером. С машины на работе скачать программу для лечения не могу, нет доступа.

Если есть доступ к реестру, то и к другим каталогам скорее всего тоже. Зачистите папку «Temp», в автозагрузке посмотрите. Расширение у программы-вредителя в большинстве случаев бывают следующего типа:

.0xxxxxxxxxxxx.exe. По путиC:\Documents and Settings\All Users\Application Dataпосмотрите подозрительные файлы например22CC6C32.exe,yyyy21.exeилиlvFPZ9jtDNX.exe. Папку Windows проверьте визуально на наличие файлов с подобным расширением. В статье все подробно написано, главное спокойно и без суеты.2 способ(пройстеший)

Я нажимаю на слово являются и ни чего не происходит.Что делать?

Help Уважаемый, это значит лишь то, что не ваш это случай, сравните номер телефона с скриншота банера в статье и со своего. Способ простейший, но это не значит, что он подойдет к любому банеру, пробуйте другие варианты, например третий способ(восстановление системных файлов), почистите систему используя утилиту AntiWinLocker, загрузившись с LiveCD, в большинстве последних сборок, эта полезная утилита присутствует. Ну и наконец можете использовать Диски скорой антивирусной помощи

1 способ

А нужно удалять Shell и Userinit?

Help

Нет что вы, ни в коем случае, удалять что то нужно лишь в том случае если у вас в параметре Shell после значения explorer.exe есть какая-нибудь сторонняя запись, сам параметр и значение трогать не надо, а то беда ((( В статье все расписано и показано в картинкакх, будьте внимательнее. То же самое и с параметром Userinit у которого должно быть значение C:\Windows\System32\userinit.exe (удаляем там всё лишнее), в значении не должно быть сторонних записей после userinit.exe. И не трогайте сам параметр Userinit. А лучше всего обратитесь к спецу, по вашему вопросу я сужу, что это будет и безопасней для вашей системы и ваших нервных клеток )))

удачи!

Спасибо,я попробую.

Цеплял этих вирусов очень много но проблем никогда не было. http://www.sandboxie.com В интернете сидите в изолированной среде и никакие вирусы не страшны

Странно, но никто ничего не сказал про «волшебный загрузочный диск AntiWinLocker» любой версии, но лучше последней. Там настолько все просто и прозрачно. Имеются автоматичемкий и ручной режимы. Я как правило сначала чищу систему на автомате а потом уже все ручками подчищаю.

Я ВРОДЕ ВСЕ ДЕЛАЛА ПРАВИЛЬНО НО ПОЧЕМУ ТО ИЗМЕНЕНИЯ У МЕНЯ НЕ СОХРАНЯЮТСЯ…ПЕРЕЗАГРУЖАЮ КОМП НИЧЕГО НЕ ПРОИСХОДТ…ЗАНОВО ЗАХОЖУ ТУДА В НАСТРОЙКИ А ТАМ НИЧЕГО НЕ ИЗМЕНИЛОСЬ…ТОЕСТЬ ОСТАЛИСЬ НАДПИСИ С ВИРУСОМ…

КАК СОХРАНИТЬ НОВЫЕ ПАРАМЕТРЫ*??

КРИСТИНА

Я не знаю каково типа у вас банер блокирующий систему, но если вам удалось зайти в редактор реестра, то не вижу препятствий к восстановлению рабочих параметров.

Посмотрите в userinit и Shell значения, запишите путь до вражины и расширение файла, чаще всего это C:\Documents adns Settings\%name%\ApplicationData или C:\Documents adns Settings\%name%\LocalSettings\Temp & Temporary Internet Files. Найдете по этому пути подозрительный файл соответствующий тому что прописался в реестре, удалите и не забывайте, что вирусный файл обязательно прописался в автозагрузке. Автозагрузку так же следует подчистить от заразы, CCleaner вам в помощь.

В статье подробно расписано где и что искать.

Удачи!

здравствуйте…

все как сказано в статье сделала, только у меня ни где не было ничего лишнего кроме

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows параметр «AppInit_DLLs»

там была ссылка на vksaver, которую я удалила. при перезагрузке ничего не изменилось…

что еще можно сделать???

Всё что написано выше выдумка если не бред. Блокиратор надо убивать спецпрогой которая есть на сайте Касперского. Скачиваем её, создаём загрузочный диск и вперёд. Как пользоваться ща писать не буду т. к. это долго и надо воочию показывать.

Вот Пупырдяй он и есть пупырдяй. Ничего дельного, только понты.

Во-первых эта спец-прога Касперыча, убивает не всё и не всегда.

Во-вторых до неё еще надо добраться, хотя найти доступ в интернет можно и у соседа.

В-третьих, зачищать следы активности блокера все равно придется(если не пох…) и знать где что искать, думается мне, будет совсем не лишним.

И последнее, Пупырдяюшка, читать нуна внимательнее, а не засерать. Про LiveUSB от Dr.Web ясно сказано в самой статье, про AntiWinLocker с LiveCD, разжевано в комментариях. Так же и об утилите Касперычей, и о многих других способах разблокировки системы подробно расписано в ответах на комментарии.

Так что в ответ на твой неумелый «типа-трольский» заёб Пупырдяй, я вправе послать тебя нах…! Да извинят меня другие читатели.

Автору +100500, зачет. Все работает как надо. Подцепил трояна… второй и третий способ устранения не подошел, а первым способом за 5 мин. все сделал. Причем на страницу пришлось зайти с телефона…Все окуратно, по шагам. Отличная статья. Автор шли в топку недовольных…)))

Супер!!!!! Не первый раз эта статья спасает, я среди друзей «тыжпрограммист», поэтому часто звонят по подобный проблемам, каждый раз пользуюсь статьей как своей шпаргалкой! Спасибо огромное от чистого сердца!!!

Пупырдяя фтопку!! ))

Нажимаю F8 выбираю Безопасный режим с поддержкой командной строки, но ничего не происходит, спрашивает пароль для входа в виндос, жму ОК, но после загрузки Alt+Ctr+Del не включается банер на весь экран и работает только мышка курсор в графе где нажимать код. ПОМОГИТЕ ЕСЛИ СМОЖИТЕ. СПАСИБО ЖДУ

Используйте AntiWinLocker, загрузившись с LiveCD, в большинстве последних сборок, эта полезная утилита присутствует. В ней всё просто — используете автоматический режим. Если обнаружена подмена системных файлов — исправляете их.

Или же просто, загрузившись с LiveCD, проделайте всё то о чем написано в первом способе.

Так же попробуйте получить код разблокировки с помощью сервиса Kaspersky Deblocker.

Все конечно очень круто, но такой вопросец. С трояной боролась через LiveCD, трояну снесло, с этим все хорошо, НО… Включаем мы компьютер, получаем сообщение от windows : « вход в систему за : Администратор (по умолчанию написано), ниже поле для пароля» так как пароля не имею, просто кликаем ок, комп напевает музыку, сопровождающую включение системы, светится заставка рабочего экрана, тут всплывает сообщение о «завершении работы windows» и снова окошко входа в систему. Во всех видах безопасного режима так же. Прогнала еще раз паучка (т.е. LiveCD) паучок ничего не нашел. Не подскажете, что может быть?

Скорее всего в следствии действий троянца была произведена подмена системных файлов. Как восстановить системные файлы, подробно расписано в статье, см. Способ 3 (восстановление системных файлов).

При копировании плюется ошибкой, что такого каталога нет.((

А, все ок)) спс огромное, за статью очень благодарна!

Вирус удалили и все почистили, но после него остались последствия, полностью заблокировался интернет и сеть. Что делать?

Здравствуйте.

Посмотрите файл hosts в котором вирус мог оставить свои записи. Перейдите в каталог «C:\Windows\System32\drivers\etc\» откройте от имени администратора файл hosts для редактирования обычным блокнотом и смотрите наличие сторонних записей, или не смотрите, а тупо все зачистите и скопипастите в hosts оригинальные записи для нужной вам ОС отсюда. Перезагрузите компьютер и не забудьте почистить кеш браузеров.

Просто большое человеческое спасибо!

Не за что. И такое же большое человеческое пожалуйста! )))

Удачи!

Воспользуйтесь информацией из статьи vse-krugom.ru/bannery-vymogateli-na-rabochix-stolax/. Она поможет Вам при решении этой проблемы.

Всё тоже самое что и в этой статье

доброго времени.

поправьте опечатки:

C:\Documents adns Settings\%name%\ApplicationData

Метод устранения блокератора

К сожалению не каждую блокировку Windows можно снять подобными способами. Многие баннеры создаются без возможности снятия блокировки, удалить их описанными способами просто не возможно. Для этого нужно использовать специальные программы.